Ich arbeite seit kurzem mit Windows 7, und da der neue Rechner ein Laptop geworden ist, bot es sich an, die Festplatte endlich mal zu verschlüsseln. Windows 7 hat in den höheren Versionen die nötigen Tools dafür an Bord: Bitlocker kann neben USB-Sticks und normalen Partitionen auch die Systempartition verschlüsseln. Dachte ich jedenfalls! Mein von Medienberichten angefeuerter vorsichtiger Optimismus was Windows 7 betrifft erhielt dann aber doch einen Dämpfer. Im folgenden ein kurzer Abriss meines Bitlocker-Versuchs, gefolgt von den Gründen für den anschließenden TrueCrypt-Einsatz.

Das Ganze ging schon mit dem vorausgehenden Partitionieren gut los: Dell hat das Betriebssystem zwar installiert, bietet dem Kunden aber nicht an, sich eine sinnvolle Partitionierung zu wünschen. Ich bin ja wohl nicht der einzige, der seine Platte in mindestens zwei Partitionen aufteilt, der Übersichtlichkeit halber. Kann Windows 7 C: auf eine sinnvolle Größe verkleinern? Nein! Es weigert sich einfach, die Platte kleiner als 150 GB zu machen, und so üppig ist der Laptop dann ja auch wieder nicht ausgestattet. Da muss dann erst wieder ein Linux-Tool ran. :-/

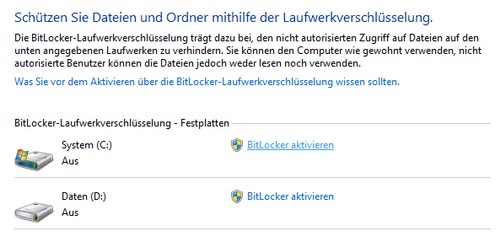

Ok, aber zurück zum Thema Bitlocker. Die Platte ist also passend partitioniert, und nun soll es ans Verschlüsseln gehen. Das entsprechende Menü ist über das neue Startmenü sehr leicht zu finden, schön. Beim Versuch, die Verschlüsselung zu starten, heißt es leider, dass kein TPM gefunden wurde. Eine Verschlüsselung wäre alternativ nur mit einem USB-Stick möglich, der dann für die Laptop-Benutzung angesteckt sein muss. Das ist natürlich nicht wirklich sinnvoll, am Laptop stört ein USB-Stick ja nun doch etwas, und wenn man ihn vergisst, hat man nur einen Briefbeschwerer in den Urlaub mitgenommen.

Ok, also Google fragen… TPM steht für „Trusted Platform Module“, finde ich heraus. Nie gehört, ist aber offenbar ein Chip, der in neueren Rechnern verbaut ist. Gut, der Rechner ist neu, sollte er das nicht haben? Google… Google… Hm, ja, sollte er. Wieso geht es dann nicht? Google… Google… Oh, muss man im BIOS aktivieren. Das war dann der erste echte WTF-Moment: Bitlocker ist so ziemlich der einzige Grund, Windows 7 Ultimate zu kaufen. Würde es für Dell dann nicht Sinn machen, das TPM für Rechner mit Ultimate schon mal zu aktivieren?!

Gut, also wie kommt man ins BIOS? Google… Neustart und TPM aktivieren. Verschlüsselungsmenü aufrufen und voilà, das Verschlüsseln der Systempartition klappt. Dauert etwas, aber nicht nennenswert lange. Wo ich gerade dabei bin verschlüssele ich auch die zweite Partition und gebe ihr ein Passwort.

So, Neustart und mal schauen. Nanu, keine PW-Abfrage beim Booten. An dem Punkt fiel mir auf, dass ich für C: gar kein Passwort gesetzt hatte. Gab es ja auch nicht zur Auswahl. Noch mal nachschauen, aber nein, für die Systempartition kann man kein Passwort setzen. Windows stellt mit der Verschlüsselung also nur sicher, dass die Festplatte sich noch in dem unveränderten Rechner mit dem TPM-Chip befindet. Was für ein Unfug! Wer baut schon eine Laptop-Platte aus und klaut sie, wenn er auch einfach den Laptop klauen kann?! Also wieder Google angeworfen… Nun folgte die echte Ernüchterung: Windows 7 mag auf den ersten Blick schick aussehen (auf den zweiten auch), aber es ist und bleibt Windows, und viele Lösungen sind in 7 genauso dämlich und umständlich wie sie es in XP sind. In diesem Fall muss man sich durch fünf Menüs in einen Policy-Editor hangeln und dort eine Auswahl ändern. Wieso bietet man die Option nicht einfach allen Nutzern an und macht es Admins größerer Rechnerpools über dieses Menü möglich, sie bei Bedarf abzuschalten? Wieso muss ich als Anwender eine solchermaßen sinnvolle Option erst anschalten?!

Ok, also die Policy gesetzt und siehe da, nun kann ich ein Boot-Passwort festlegen. Gesagt, getan, und Neustart. Es kommt beim Booten tatsächlich eine Abfrage, danach jedoch bekam Windows total einen Anfall und wollte nicht weiter. Vermutlich habe ich mich beim Passwort vertippt, aber meine Güte, das kann ja wohl mal passieren. Kein Grund, gleich ohne einen zweiten Versuch nach einem Keyfile oder so zu schreien. Nach noch einem Neustart ging es dann aber, C: war tatsächlich entschlüsselt. D: allerdings nicht. Gut, Windows kann eigentlich nicht wissen, dass ich für beide Partitionen das gleiche Passwort genommen habe. Fragen könnte es aber doch wenigstens, oder? Wenigstens dann, wenn ich im Windows Explorer die Platte anklicke?! Über das Bitlocker-Menü kann man das PW eingeben, aber das kann es ja nicht sein auf Dauer. Im Explorer scheint es dazu keine Möglichkeit zu geben, der wirft nur Fehlermeldungen.

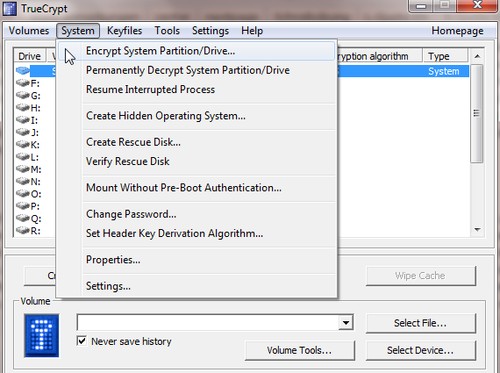

An diesem Punkt hatte ich nun eine ganz hübsche Anzahl Stunden nur mit Partitionieren und Herumspielen mit Bitlocker verbracht, anstatt mit dem neuen System endlich mal zu arbeiten, und war es ehrlich gesagt Leid, noch weiter Google nach allem möglichen zu befragen. Auch wenn’s eigentlich bescheuert ist, externe Tools den Bordmitteln vorzuziehen, habe ich dann doch die Platte wieder komplett entschlüsselt, Bitlocker schlafen geschickt und TrueCrypt drauf getan. Die TrueCrypt-Tutorials, die ich bisher so gesehen habe, sahen immer recht kompliziert aus. Aber der ganze Prozess ist eigentlich relativ straight-forward, und in der täglichen Handhabung ist es einfach schöner: TrueCrypt fragt genauso beim Booten nach dem Passwort. Wenn ich mich vertippe, was öfters vorkommt, kriege ich eine zweite Chance zur Passwort-Eingabe. Und da ich die ganze Platte und nicht nur die Partitionen verschlüsselt habe, sind C: und D: automatisch beide verfügbar.

Ein Feature, das TrueCrypt nicht hat, ist die Verwendung des TPM. Theoretisch ist das TPM eine tolle Sache, das u.a. verhindern soll, das jemand mit physischem Zugang zum Rechner diesen manipuliert, um etwa einen Keylogger zu installieren. Die TrueCrypt-Programmierer argumentieren dagegen, dass ein Rechner, zu dem ein Angreifer physisch Zugang hatte (z.B. Hotelpersonal) und den man danach benutzt, schlicht und ergreifend nicht 100% zu sichern ist. Auch mit TPM kann man ihn mit dem nötigen Wissen manipulieren, auch wenn’s vielleicht ein Quentchen schwieriger ist. Alles in allem fahre ich also mit TrueCrypt gut, denke ich, zudem man dann auch mal von einer Linux-CD aus auf die Platte zugreifen kann. Ob das mit Bitlocker auch ginge, weiß ich nicht, bezweifele es aber etwas.

Wer also ebenfalls vor der Entscheidung steht, den Laptop mit Bitlocker oder TrueCrypt zu verschlüsseln: Spart euch den Ärger und das Extra-Geld für Ultimate und nehmt lieber gleich TrueCrypt. Die Installation ist vergleichsweise einfach und es gibt genug Tutorials dazu. Einziges Ärgernis dabei war für mich, dass TrueCrypt einen zwingt, eine Rettungsdisc zu brennen. Ich wollte das lieber einfach auf eine andere Festplatte ziehen, aber TrueCrypt besteht auf der CD. Naja, da muss man halt mitspielen und die CD brennen. Vermutlich hat das gute Gründe. Davon abgesehen gab es keine Probleme, und in der täglichen Benutzung ist TrueCrypt angenehm unauffällig und problemlos. Außerdem ist es Open Source, was ja sowieso immer besser ist, insbesondere bei kryptographischen Produkten.

Ich stehe im Moment gerade vor der Entscheidung meine Festplatten zu verschlüsseln. Nach diesem Bericht werde ich dies wohl mit Truecrypt tun.

Danke und Gruss

Willy

Ich arbeite nun schon einige Monate mit der per TrueCrypt voll verschlüsselten Festplatte und bin wirklich sehr zufrieden. Vermutlich ist das mit BitLocker auch nicht anders, dass es problemlos klappt wenn man es erst mal zum Laufen gebracht hat. Das war mit TrueCrypt aber halt doch einfacher. Probleme irgendwelcher Art sind mit seitdem nicht aufgefallen, und selbst bei meinem relativ langen Passwort vertippe ich mich nur selten. 😉

„Einziges Ärgernis dabei war für mich, dass TrueCrypt einen zwingt, eine Rettungsdisc zu brennen. Ich wollte das lieber einfach auf eine andere Festplatte ziehen, aber TrueCrypt besteht auf der CD. Naja, da muss man halt mitspielen und die CD brennen. “

Muss man nicht! Mit Daemon-Tools einfach das Image einbinden und schon geht es.

Gruß,

peacie

Danke für den Hinweis! Da hast Du natürlich Recht. Das Tool hab ich so ewig lange nicht mehr benutzt, dass ich da schon wieder gar nicht mehr dran gedacht hatte.

das ganze läuft ins unendliche dilemma: ab wann ist was wirklich sicher ?!?

mittlerweile gibt’s ja usb-sticks, die klein sind wie knöpfe, die kann man am laptop dran lassen, wenn man’s einpackt! nur dann bleibt der auch drauf und das spiel geht von vorne los. da hilft nur eins: gesichtserkennung, passwort, keyfile, fingerabdruck, vieleicht in kombination dazu noch der neue perso (und was weiß ich nicht noch was alles) !!! und das alles nicht nur beim booten sondern allein nur wenn man auf die platte zugreifen will – wie und wer auch immer.

Bei windoof klickt man rum, erhält dann nach stundenlangen fehlermeldungen ein ergebniss, was einem nur ein unsicheres gefühl gibt „ob das so richtig war ??“. bei truecrypt ganz eindeutig -> backup zurückspielen oder erfolg gehabt (oder virtuel testen)!! womit verbringt man da mehr zeit ??? wie immer gilt: jeder sollte selber wissen was er wohin speichert und ob das alles so seine richtigkeit hat, dann kommt schon nix in falsche hände ! soviel dazu, macht euch lieber da mal nen kopf zu -> was ist schon sicher ?

Hi, Danke für die Analyse!

Für die Partitionseinstellung habe ich einen Tipp. Da ich selbst mehrere Partitionen einrichten wollte, war ich auch etwas überrascht, dass ich die Basispartition nur auf halbe Hälfte verringern kann. Man muss die Systemwiederherstellung ausstellen und alle Wiederherstellungspunkte löschen (sollte man also nur am Anfang machen) sowie den virtuellen Speicher ausstellen, da dieses so ziemlich in der Mitte der Platte abgelegt werden. Danach neu starten und die Partition sollte auch über diese Grenze hinaus verkleinerbar sein. Partitionen setzen und alles wieder anstellen.

Ich hoffe, ich habe es alles richtig wiedergegeben.

Bei mir hat es geklappt! Habe die Systempartition auf 80Gb verkleinert, eine Programm und eine Datenpartition erstellt mit je 104Gb.

Beste Grüße

Sven

Hallo!

Habe mich auch gerade mit BitLocker rumgeärgert, und nach dem Bericht (ich war schon am Bootpasswort gescheitert) habe ich mir auch gesagt…scheiss drauf 🙂

Besser TrueCrypt…vielen Dank!